Abilitare la sicurezza end-to-end nei router cellulari per applicazioni industriali

Di Alex PirvulescuDirector of Product Management

10. settembre 2025

Una violazione del sistema può portare a interruzioni operative, perdite finanziarie e rischi per la sicurezza per le imprese industriali. La sicurezza end-to-end riduce questi rischi garantendo l'integrità, la riservatezza e la disponibilità dei dati lungo l’intero percorso di trasmissione.

La sicurezza end-to-end dei router cellulari si riferisce in particolare alla protezione dei dati in transito dal punto di origine a quello di destinazione. Nel momento in cui il settore industriale cerca di proteggersi dagli attacchi informatici, le aziende comprendono la necessità di misure di sicurezza end-to-end complete, tra cui i firewall con policy basate su zone e l’autenticazione a più fattori (MFA).

Come i firewall con policy basate su zone integrati migliorano la sicurezza di rete end-to-end

I firewall con policy basate su zone integrati segmentano le reti in zone separate, ciascuna governata dalle proprie policy di sicurezza. Questi firewall applicano regole di sicurezza basate sulle zone di origine e di destinazione del traffico, anziché sui soli indirizzi IP, facilitando il controllo dettagliato del traffico di rete. In un impianto di produzione, ad esempio, le aziende possono stabilire zone separate per i sistemi di controllo delle linee di produzione, gli uffici amministrativi e le comunicazioni esterne - ognuna con protocolli di sicurezza diversi, adattati ai loro specifici requisiti operativi.

I firewall con policy basate su zone spesso integrano funzionalità di sicurezza aggiuntive rispetto alle funzioni firewall standard e una maggiore sicurezza end-to-end. Per esempio, l’applicazione di Elenchi di controllo degli accessi (ACL) aiuta a gestire e a far rispettare le regole di accesso finemente definite. Gli ACL forniscono un controllo sulle azioni consentite in ciascuna zona - come ad esempio quali tipi di traffico di rete possono entrare o uscire - in base all’identità dell’utente o alla natura dei pacchetti di dati. La loro integrazione con i firewall con policy basate su zone aiuta a garantire che il traffico di rete aderisca a regole di accesso rigorose, riducendo il rischio di flussi di dati non autorizzati tra le zone. Oltre a ridurre i rischi per la sicurezza, i controlli dettagliati di ACL solidi aiutano le organizzazioni a gestire in modo efficiente le autorizzazioni di accesso in ambienti IT diversi, a mantenere l’integrità dei dati e a soddisfare gli obblighi normativi e di compliance.

Le implicazioni di sicurezza end-to-end dell’autenticazione a più fattori (MFA)

La MFA richiede a chi cerca di accedere a sistemi o dati sensibili di fornire più forme di identificazione verificata. In questo modo, anche se un fattore (come la password) risulta compromesso, il livello di sicurezza aggiuntivo fornito dal secondo fattore (come un token hardware, una notifica push mobile o una verifica biometrica) riduce il rischio di accesso non autorizzato. L’adozione della MFA è diventata una pratica standard che, secondo Microsoft blocca oltre il 99,9% degli attacchi volti alla compromissione dell’account.

Sicurezza delle porte

La sicurezza delle porte limita il numero di dispositivi che possono collegarsi ad una porta di rete in base ai loro indirizzi MAC, assicurando che solo i dispositivi pre-approvati possano accedere. Inoltre, rileva e blocca i tentativi non autorizzati, fornendo avvisi e registrando gli incidenti per ulteriori analisi. Ciò significa che gli amministratori di rete possono rispondere rapidamente a potenziali violazioni della sicurezza e mantenere uno stretto controllo sulla connettività dei dispositivi.

Ad esempio, la sicurezza delle porte viene utilizzata a livello di rete in una raffineria per controllare l’accesso alla rete della tecnologia operativa (OT). Qui, gli switch di rete sono configurati per consentire solo le connessioni da dispositivi con indirizzi MAC pre-registrati che corrispondono a ruoli specifici all’interno dell'infrastruttura di rete, come i sistemi SCADA, le stazioni HMI e le stazioni di lavoro di ingegneria. In questo modo, se un dispositivo non autorizzato tenta di connettersi, la porta si disattiva automaticamente.

IEE 802.1x

IEEE 802.1x integra la sicurezza delle porte richiedendo l’autenticazione del dispositivo prima di concedere l'accesso alla rete, utilizzando un server centralizzato (come RADIUS) per verificare le credenziali. Stabilisce un quadro di controllo dell’accesso alla rete basato sulle porte, sfruttando l'Extensible Authentication Protocol (EAP) su LAN (EAPOL) per mediare il processo di autenticazione tra i dispositivi e il server di autenticazione. Ciò significa che anche se un dispositivo non autorizzato aggira le misure di sicurezza fisiche e si connette alla rete, non può comunque accedere alle risorse sensibili senza credenziali adeguate.

Per esempio, in un’operazione di trivellazione petrolifera a distanza, l’IEEE 802.1x viene utilizzato per proteggere i router cellulari che collegano i dispositivi sul campo ai sistemi di controllo centralizzati. Ogni router richiede ai dispositivi di autenticarsi con il server RADIUS centrale prima di stabilire una connessione, garantendo che solo i dispositivi autorizzati possano trasmettere dati operativi.

Sessioni di gestione sicura

Dando priorità ai protocolli di comunicazione sicuri e ai controlli di accesso, le organizzazioni possono migliorare la sicurezza generale, la compliance e l’affidabilità delle operazioni di gestione della rete e del sistema. Esempi di protocolli sicuri sono HTTPS, SSH, cifrari SSI/TLS approvati dal NIST, crittografia e SNMPv3. Le sessioni di gestione sicure garantiscono la riservatezza, l’integrità e la disponibilità delle attività di gestione, essenziali per salvaguardare i sistemi e i dati critici da accessi non autorizzati, manomissioni e intercettazioni. Uno dei vantaggi principali delle sessioni di gestione sicura è che consentono un’amministrazione remota sicura dei dispositivi di rete, dei server e dei componenti dell’infrastruttura. Questo è particolarmente vantaggioso per le organizzazioni che operano in ambienti geograficamente dispersi, come franchisor, agenzie governative, aziende di estrazione e di servizi nel settore petrolifero, nonché imprese edili.

Controllo della forza della password

Anche se il controllo della forza delle password può sembrare una misura di sicurezza di routine, rimane un componente critico di una solida strategia di autenticazione. Il controllo della forza delle password riduce il rischio di attacchi basati sulle password, compreso il credential stuffing, vettori comuni di accesso non autorizzato.

Politiche e procedure di password forti assicurano la conformità agli standard e alle normative del settore, aiutando le organizzazioni ad evitare sanzioni e a mantenere un ambiente sicuro. Il feedback in tempo reale fornito durante la creazione della password insegna agli utenti pratiche riguardanti password sicure, favorendo abitudini di sicurezza migliori. Tali politiche e procedure, se esplicitamente articolate e rigorosamente applicate, dimostrano un impegno per la sicurezza, rafforzando la fiducia degli utenti nell’integrità della piattaforma e dell’organizzazione.

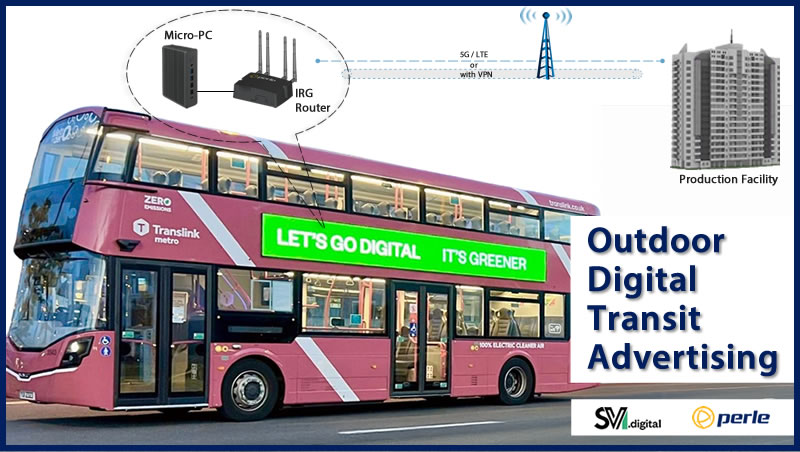

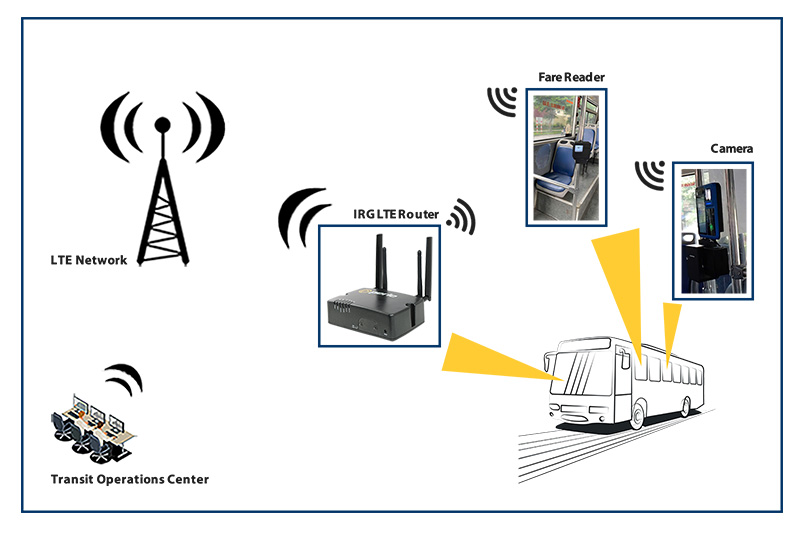

Sicurezza end-to-end con i router IRG di Perle

La MFA con i firewall con policy basate su zone integrati e una serie di altre funzioni che migliorano la sicurezza end-to-end forniscono alle imprese industriali i mezzi necessari per combattere la crescente minaccia di attacchi informatici. I sistemi di rilevamento delle intrusioni in tempo reale, la registrazione dettagliata degli eventi per l’analisi forense e i protocolli di crittografia avanzati come la crittografia AES a 256 bit per proteggere il traffico di dati, tra gli altri, sono altre caratteristiche di sicurezza chiave dei router IRG.

I router Perle hanno un costo una tantum - nessun abbonamento. Per saperne di più sui router cellulari Perle IRG, cliccare qui.